SISTEMI

Internet : struttura ed utilizzo dalle origini ad oggi

Internet

Tuttavia vi è un'altra faccia della medaglia: i mezzi di comunicazione sociale, che possono essere utilizzati per il bene delle persone e delle comunità, possono anche essere utilizzati per sfruttare, manipolare, dominare e corrompere.

|

Agli inizi dell'informatica furono messi a punto dei computer, e non appena questi furono pronti a funzionare da soli, alcune persone ebbero l'idea di collegarli fra loro affinché potessero scambiare dei dati; fu cosi che nacque il concetto di “rete”. E' stato quindi necessario mettere a punto dei collegamenti fisici fra i computer affinché l'informazione possa circolare, ma anche un linguaggio di comunicazione per avere uno scambio effettivo; questo linguaggio è stato chiamato “protocollo”. Su internet, sono usati numerose regole che fanno parte di una serie di protocolli detti “TCP – IP”; questo protocollo è basato sull'individuazione di ogni computer attraverso un indirizzo detto “indirizzo IP”, che permette di inviare i dati all'indirizzo giusto. Poi a questi indirizzi vengono associati dei nomi di dominio per permettere di ricordarsene più facilmente.

Delle diverse richieste, le reti si sono sviluppate ai quattro angoli del globo; alcune persone, allora, decisero di collegare queste reti tra loro. I protocolli si sono quindi evoluti per permettere la comunicazione di tutte queste reti per formare “la rete di reti”, come una gigantesca tela di ragno, il “web”, fino ad una rete più vasta, che possa contenere tutte le reti, per arrivare a quello che chiamiamo oggi Internet.

|  |

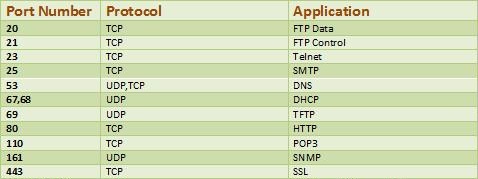

Su internet esistono diversi protocolli (linguaggi fra computer) che permettono di fare diverse cose, ad esempio: l’IRC permette di chattare e discutere in diretta, l’HTTP ci consente di consultare le pagine web, l’FTP che ci permette di trasferire i dati ad un server o a qualche altro host e così via.

A ciascuno di essi viene assegnato un numero, detto “porta” che è trasmessa al momento della comunicazione tramite piccoli pacchetti d'informazioni; vi sono migliaia di porte, ma quelle conosciute sono le prime 1024 su 655535 e si chiamano appunto “well known ports”, cioè “porte riconosciute”. E’ possibile quindi conoscere a quale programma corrisponde ogni piccolo pacchetto.

La scheda di rete è l'elemento del computer che permette di connettersi ad una rete attraverso delle linee previste specialmente per far transitare delle informazioni digitali. Il modem permette di connettersi ad una rete attraverso delle linee telefoniche, che originariamente non sono state create per questo ma che restano comunque il mezzo di comunicazione più diffuso. Alla scheda di rete è associato un indirizzo IP, che permette di individuare il computer sulla rete.

|  |  |

La connessione attraverso un modem è totalmente differente. In effetti, un modem permette di stabilire una comunicazione tra due computer attraverso una linea telefonica. Si può tuttavia avere accesso ad una rete contattando un computer collegato, da un lato, a una o più linee telefoniche e dall'altro lato ad una rete attraverso una scheda di rete.

Questo computer appartiene generalmente al vostro fornitore di accesso internet. Quando vi connettete con la sua intermediazione, vi presta un indirizzo IP che il computer manterrà durante la connessione. Ad ogni connessione esso attribuisce arbitrariamente uno degli indirizzi IP liberi che possiede. Se è capace di fornirvi lo stesso indirizzo IP ad ogni connessione, si parla allora di indirizzo IP “fisso” o “statico”.

Era il 1966 quando a Washington Bob Taylor propose al responsabile dell’ARPA il finanziamento di un progetto che consentisse lo scambio di risorse tra i computer dei vari laboratori universitari impegnati nella ricerca sulle tecnologie innovative.

|

L’obbiettivo era quello di aumentare la qualità e la produttività del lavoro scientifico. La soluzione individuata fu quella di collegare ciascun nodo del sistema ad almeno altri quattro nodi, senza che nessuno avesse la funzione principale di concentratore. Così ogni nodo avrebbe ricevuto e trasmesso informazioni anche se uno dei nodi vicini fosse stato spento o danneggiato.

Nel 1969 la realizzazione delle infrastrutture hardware e software venne assegnata alla BBN (Bolt Beranek and Newman) mentre alcuni giovani ricercatori e specializzandi formarono il Network Working Group (NWG) che si occupava dei protocolli per far funzionare la rete. La rete, venne fisicamente costruita nel 1969 collegando quattro nodi: l'Università della California di Los Angeles, l'SRI di Stanford, l'Università della California di Santa Barbara, e l'Università dello Utah.

Nel 1972 ARPA, che nel frattempo era divenuto ARPA Net, arrivò a quota 37 nodi. Il primo rudimentale protocollo di trasmissione fu il NCP (Network Control Protocol) sul quale furono sviluppati il File Transfer Protocol (FTP) e il Telnet (emulazione di terminale) e soprattutto i primi rudimentali sistemi di posta elettronica.

La prima grande svolta avvenne nel 1973 quando Vinton Cerf e Bob Kahan svilupparono un nuovo protocollo di trasmissione tra i computer: il TCP/IP (Transfer Control Protocol/Internet Protocol).

Agli inizi degli anni ‘80 la National Science Fundation (SNF), un ente governativo preposto al finanziamento della ricerca di base, iniziò a finanziare la costruzione di reti tra le università americane e la loro connessione ad ARPA Net.

Nel 1985 la NSF decise di costruire una rete veloce che fungesse da backbone (spina dorsale) per l’intero sistema di rete americano; nacque così NSF Net e la vecchia ARPA Net chiuse nel 1989.

Negli anni ‘90 molti gestori di reti private di telecomunicazioni interessati a vendere accessi cominciarono anche loro a costruire dorsali.

All’inizio degli anni ‘90 presso il CERN di Ginevra prende forma l’applicazione destinata a rivoluzionare il modo di comunicare : il World Wide Web. Le intenzioni di uno dei suoi ricercatori Tim Berners-Lee e di un suo collega, Robert Cailliau, erano quelle di condividere la documentazione scientifica in formato elettronico indipendentemente dalla piattaforma utilizzata. Iniziò così la definizione di standard e protocolli per scambiare documenti su reti dati: il linguaggio HTML e il protocollo HTTP.

|

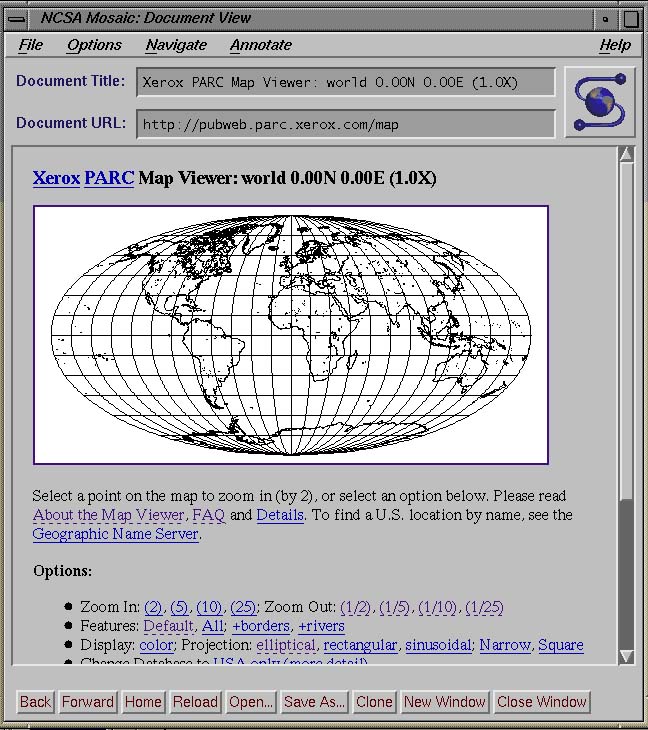

Nel 1993 Marc Andreessen ed Eric Bina, dottorandi al National Center for Supercomputing Applications (NCSA) dell’università dell’Illinois, svilupparono la prima interfaccia grafica per accedere ai documenti presenti sul WWW chiamata “Mosaic”.

Distribuita gratuitamente a tutti gli utenti della rete permise a Internet di diventare alla “portata di tutti”, facendo di Mosaic l’antenato degli attuali “Browser”.

|

|

Secondo il tipo di entità coinvolta, il termine usato sarà quindi diverso. Si può parlare allora di rete di trasporto, cioè un insieme di infrastrutture e di disposizioni che permettono di trasportare delle persone e dei beni tra più zone geografiche, oppure di rete telefonica per intendere un tipo di infrastruttura che permetta di far circolare la voce tra più postazioni telefoniche, oppure rete informatica, se si considera un gruppo di computer collegati fra loro grazie a delle linee fisiche e scambiano delle informazioni sotto forma di numeri che possono assumere due valori: 0 e 1.

Un computer è un terminale che permette di manipolare dei dati. L'uomo, come essere comunicativo, ha velocemente capito il vantaggio da trarre nel collegare questi computer fra loro per lo scambio delle informazioni. Una rete informatica può avere diversi scopi ben distinti tra loro: essa può essere utilizzata per condividere delle risorse, come file, applicazioni o hardware, oppure per permettere la comunicazione fra le persone, istantanea e in diretta via chat o ancora tramite posta elettronica, per avere la sicurezza dell’unicità e dell'universalità dell'accesso all'informazione.

Le reti permettono anche di standardizzare le applicazioni; si parla generalmente di “groupware” per qualificare gli strumenti che permettono a più persone di lavorare in rete. Ad esempio la messaggeria elettronica e le agende di gruppo permettono di comunicare più efficacemente e più rapidamente. Ciò consente di lavorare in modo più facile ed efficace, di standardizzare le applicazioni, di poter accedere ai dati in tempo utile e soprattutto di diminuire i costi grazie alle condivisioni di dati e di periferiche.

Bisogna però distinguere i punti che i differenti tipi di reti hanno generalmente in comune, come ad esempio i “server”, che sono dei computer che forniscono delle risorse condivise agli utenti attraverso la rete, oppure i “client che sono invece i computer che accedono alle risorse condivise e fornite da un server di rete. Per condivisione si intende mettere in rete dati, stampanti o altre periferiche e risorse al fine di poter essere disponibili e utilizzabili da tutti i computer-client che appartengono alla rete o hanno i diritti necessari per farne parte.

Si differenziano solitamente due tipi di reti: la rete “client/server” e la rete “peer to peer”.

Le reti client/server o anche “ a server dedicato”, sono caratterizzate dalla presenza di un elaboratore centrale chiamato server che ha vari compiti, come ad esempio fornire risorse software, permettere la condivisione di dispositivi e garantire la sicurezza nell’accesso alla rete. Generalmente è il computer più potente ad avere il ruolo di server,e di servire quindi le molteplici richieste provenienti dai server in modo istantaneo. Le reti client/server hanno accessi riservati, dove è necessario possedere i permessi per potervi accedere; ciò può avvenire, da parte del client, fornendo la propria “login” e la propria “password”; è solo “l’amministratore di rete” che possiede tutti i permessi per poter accedere, gestire e modificare tutte le directory di sistema della rete. I vantaggi di questo tipo di rete sono la fiducia in una forte sicurezza concentrata, la possibilità da parte degli utenti di poter accedere agli archivi presenti sul server, la possibilità di condividere risorse molto costose come hard disk, stampanti laser o altre in modo rapido e la facilità di gestione di un gran numero di utenti. Gli svantaggi sono legati ai costi elevati dell’hardware e del software e alla necessità di un amministratore della rete.

|

Una rete “peer to peer” (pari a pari), invece, è definita dall’assenza di un controllo centrale, per cui non ci sono server ed ogni utente può condividere semplicemente le risorse di rete e lo spazio su disco. Queste reti sono organizzate in gruppi di lavoro, detti “workgroup” che hanno però un livello di sicurezza basso. Sempre utilizzando login e password, si possono utilizzare anche nelle reti peer to peer le risorse condivise, a discapito spesso delle prestazioni, perché le reti peer to peer non sono ottimizzate per la condivisione di risorse come invece le reti client/server. I vantaggi sono perlopiù relativi al risparmio, sia in termini di costi monetari e sia in termini di risorse umane, perché non è richiesta la presenza di un amministratore di rete. Gli svantaggi, infine, sono relativi alla dimensione della rete che, per essere più efficiente, deve avere meno di dieci utenti anche perché vi è un basso livello di sicurezza.

|

Al crescere del numero dei nodi aumentano le possibili disposizioni dei nodi e dei rami: ciascun tipo sarà più o meno adatto ad una particolare esigenza; non è quindi possibile una classificazione rigorosa delle topologie di rete e pertanto si può solo individuare alcune tipologie fondamentali di riferimento. Alcune reti utilizzano i collegamenti “Punto-Punto”, cioè la connessione diretta tra coppie di nodi, con canali riservati, senza stazioni intermedie, mentre altre prevedono i collegamenti “Multipunto”, cioè utilizzano un canale comune su cui possono accedere più nodi.

Le topologie di rete più importanti sono: topologia in bus, topologia a stella, topologia ad anello e topologia ad albero.

Una “topologia in bus” è l'organizzazione di rete più semplice. In effetti, in una topologia in bus tutti i computer sono collegati ad una stessa linea di trasmissione attraverso un cavo, generalmente coassiale. La parola “bus” indica la linea fisica che collega i terminali di rete. Questa topologia ha il vantaggio della facile realizzazione e di avere un funzionamento semplice. Tuttavia, è estremamente vulnerabile dato che se una delle connessioni è difettosa, l'insieme della rete è compromesso; inoltre, maggiore è il numero di computer connessi alla rete, più saranno i computer in attesa di trasmettere dati, rallentando le prestazioni dell’intera rete.

|

In una “topologia a stella”, i computer della rete sono collegati ad un sistema hardware centrale detto concentratore (in inglese hub), che ha come ruolo quello di assicurare la comunicazione tra i diversi collegamenti. Contrariamente alle reti costruite su una topologia in bus, le reti con una topologia a stella sono molto meno vulnerabili dato che una delle connessioni può essere scollegata senza paralizzare il resto della rete. Il punto delicato di questa rete è l'hub, dato che senza questo nessuna comunicazione fra i computer è possibile. D'altro canto, però, una rete in topologia a stella è più impegnativa che una in bus dato che necessita di un hardware supplementare che è l'hub.

|

Nella “topologia ad anello” ogni nodo è collegato con altri nodi in modo da formare una struttura circolare in cui il flusso delle informazioni è in generale di tipo Simplex. Ogni informazione da trasferire deve percorrere l'anello fino al destinatario: se consideriamo il messaggio di risposta per la conferma, ogni scambio d'informazioni coinvolge tutti i nodi della rete, che devono collaborare alla comunicazione anche se non sono direttamente interessati ai messaggi. Il guasto di un nodo, quindi, causa la "caduta" dell'intera rete, e si può quindi dire che la “fault tolerance”, cioè la tolleranza ai guasti è inesistente. È possibile aggiungere altri nodi all'anello senza limitazioni (salvo il numero di combinazioni del codice d'identificazione del nodo), ma le prestazioni della rete decadono rapidamente al crescere del numero dei computer.

|

La “topologia ad albero”, infine, è una topologia collegata con un minor numero di canali che crea una struttura graficamente rappresentabile come un albero. In realtà va considerato che nella rete ad albero la tolleranza ai guasti è inesistente e quindi si preferisce una rete con un maggior numero di connessioni.

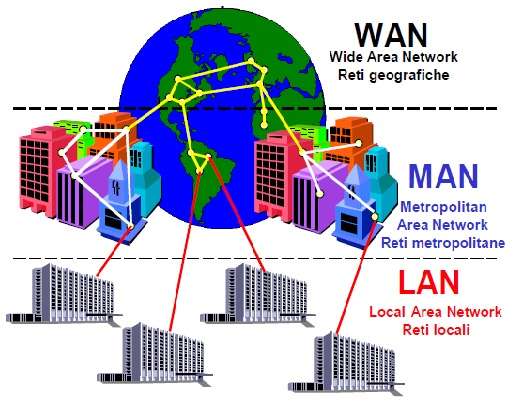

Si possono distinguere poi anche diversi modelli di “tipologie” di rete, che si differenziano tra di essi in base alla loro estensione e in base alle connessioni che esse possono permettere. Si hanno solitamente tre tipi di categorie, che sono: LAN, MAN e WAN.

La “LAN” (Local Area Network) è un insieme di computer che appartengono ad una stessa organizzazione e sono collegati fra loro in una piccola area geografica da una rete, spesso attraverso una stessa tecnologia. Il classico utilizzo di una LAN è quello domestico o aziendale all'interno di un edificio, o al massimo più edifici adiacenti fra loro. L'estensione territoriale limitata di una LAN favorisce la velocità della trasmissione dati, che inizialmente era tra i 10 Mbps e i 100 Mbps mentre oggi le LAN più recenti operano fino a 10 Gbps. La LAN inoltre, sempre in conseguenza dell'estensione territoriale limitata, presenta bassi ritardi e pochissimi errori. La dimensione di una rete locale può superare i 100 utenti, con un estensione che arriva ad un massimo di 1 km.

Le “MAN” (Metropolitan Area Network) interconnettono più LAN geograficamente vicine, fino ad un massimo di qualche decina di km, con una banda ad alte prestazioni. Così, un MAN permette a due nodi distanti di comunicare come se facessero parte di una stessa rete locale. Una MAN è formata da commutatori o dei router interconnessi attraverso dei collegamenti su banda ad alte prestazioni. Storicamente le MAN sono nate per fornire servizi di tv via cavo alle città dove c'era una cattiva ricezione terrestre. In pratica un'antenna posta su una posizione favorevole, distribuiva poi il segnale alle case mediante cavo. Tipicamente questa struttura, attualmente, utilizza la fibra ottica come mezzo di collegamento.

Una WAN (Wide Area Network) interconnette più LAN o MAN con grandi distanze geografiche dell'ordine di dimensioni di un paese o di un continente intero. Attualmente la rete WAN più grande, diffusa ed utilizzata è proprio Internet, ovvero una rete di computer che copre l’intera superficie del pianeta.

|  |

Altre tipologie di rete meno rilevanti sono: le PAN (Personal Area Network), cioè la rete che si estende intorno all'utilizzatore con una estensione di alcuni metri; la CAN (Campus Area Network), intendenza come la rete interna ad un campus universitario, o comunque ad un insieme di edifici adiacenti fra di loro; la WLAN (Wireless Local Area Network) che è la rete locale basata su una tecnologia senza fili che permette la mobilità all'interno dell'area di copertura, solitamente intorno al centinaio di metri all'aperto.

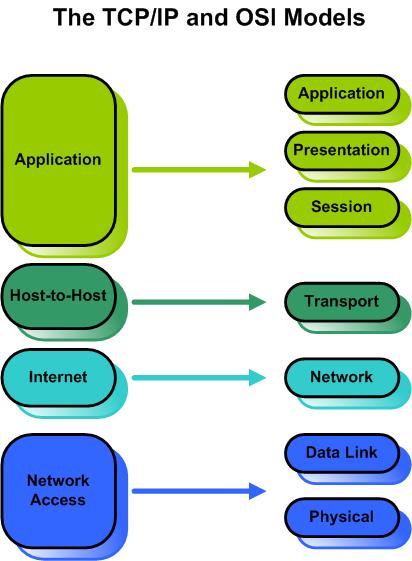

Il modello ISO-OSI è stato, dunque, creato allo scopo di creare un standard a livello internazionale per guidare sia l’attività di progettazione delle reti sia l’attività di programmazione delle applicazioni di rete. Per rendere il tutto più semplice, è stato adottato un modello a strati (layers); si sono dunque definiti “sette livelli”, dove ognuno dei quali esegue funzioni specifiche e può in generale comunicare soltanto con il livello inferiore ed fornire servizi a quello superiore. I livelli interagiscono e comunicano fra di loro sempre seguendo dei canoni prestabiliti dai protocolli.

Partendo dal primo, i sette livelli sono: livello di collegamento fisico, livello di collegamento dati, livello di controllo della rete, livello del trasporto, livello di sessione, livello di presentazione e livello di applicazione. Andremo ora ad analizzarli uno per volta.

|

1. Livello di collegamento fisico (physical layer): il livello fisico serve a definire le funzioni basilari della connessione fisica, a individuare quale mezzo trasmissivo utilizzare e a stabilire il modo in cui inviare le informazioni. Questo livello si preoccupa di trasformare i dati da inviare negli appositi segnali elettrici o elettromagnetici che vengono fisicamente inviati sulla rete bit dopo bit, e di convertire i segnali ricevuti negli equivalenti dati digitali. I mezzi utilizzati per collegare un estremo all’altro possono essere il doppino telefonico, il cavo coassiale, le fibre ottiche, le onde radio o i satelliti. Al livello fisico si possono trovare solo determinati dispositivi hardware, che sono le schede di rete o gli hub. Le schede di rete, o NIC (Network Interface Card), sono installate all’interno dei computer nello slot riservato della scheda madre e permettono il collegamento del cavo trasmissivo; le più comuni sono le schede 10/100, in quanto possono trasmettere alla velocità di 10 o 100 Mbps, e ciò dipende dal tipo di rete Ethernet. Gli hub (o ripetitori), invece, sono delle semplici apparecchiature che collegano fra di lodo gruppi di utenti; hanno generalmente 8 porte a cui si collegano gli host, ma il numero può essere incrementato collegando fra di loro due o più hub. Gli hub che ricevono in input dei pacchetti, inviano indistintamente in broadcast quest’ultimo a tutte le porte e quindi agli host ad esse collegati.

|

2. Livello di collegamento dati (data link layer): l’obiettivo del livello data link è quello di permettere il trasferimento sicuro di dati attraverso il livello fisico: esso controlla inoltre la giusta sequenza e correttezza delle sequenze di bit trasmesse e ne richiede eventualmente la ritrasmissione. Questo livello provvede quindi alla formattazione delle informazioni da inviare attraverso il livello fisico, incapsulando i dati in un frame (trama), contenente un header (intestazione), l’indirizzo di destinazione e se richiesto anche l’indirizzo di origine. Quando il destinatario riceve ogni singolo frame, invia al mittente un pacchetto ACK (acknowledgement, cioè conferma) con le informazioni riguardanti l’invio del frame. Al livello di collegamento dati si possono trovare due dispositivi, che sono: gli switch e i bridge. Gli switch sono dei dispositivi più efficienti degli hub, in quanto hanno sia un numero maggiore di porte che un metodo di indirizzamento di pacchetti più preciso e selettivo; infatti gli switch inviano i dati solo alle porte specifiche dei destinatari, vedendo appunto le informazioni contenute nell’header del frame. I bridge (ponti) sono dispositivi molto simili agli switch, ma a differenza di questi hanno solo due porte e sono pertanto gli elementi di interconnessione tipici di due LAN.

|

3. Livello di controllo della rete (network layer): il livello di rete ha il compito di attuare la strategia di instradamento per far giungere i dati a destinazione; qui i messaggi vengono suddivisi in pacchetti che, una volta giunti a destinazione, vengono riassemblati nella loro forma originale. Attraverso un dispositivo, il router, il livello di rete instrada i pacchetti verso gli host di destinazione. Al livello di rete, il protocollo più utilizzato è il protocollo IP, mentre il dispositivo di interconnessione usato è il router: esso, ancora più efficiente di hub e switch, utilizza un indirizzo di pacchetto ancora più completo per determinare il nodo intermedio successivo al quale inviare il pacchetto. Seguendo poi la”tabella di routing”, i router sono in grado di scegliere i percorsi più idonei da far seguire ai pacchetti da inviare.

|

4. Livello di trasporto (tran sport layer): il livello di trasporto gestisce la trasmissione dei pacchetti da un estremo all’altro, cioè da host sorgente ad host destinatario; il suo ruolo è quello di assicurare il trasferimento dati tra host appartenenti a sistemi diversi, separati geograficamente, evitando di creare errori o duplicazioni sui dati inviati. A questo livello, il protocollo standard utilizzato è il TCP (Transmission Control Protocol), ma talvolta viene utilizzato anche il protocollo UDP (User Datagram Protocol); la differenza tra i due tipi di protocolli sta nel fatto che il primo crea una sessione “orientata alla connessione” tra l’host mittente e l’host destinatario, mentre il secondo non necessita di connessione e pertanto può essere meno sicuro.

5. Livello di sessione (session layer): il livello di sessione ha la responsabilità di gestire la comunicazione, di creare cioè una “sessione” tra gli host interessati; a questo livello si viene quindi a creare un collegamento logico e diretto tra gli host che intendono interloquire, così da metterli in collegamento e permettere loro il dialogo. Il dialogo può avvenire in diverse modalità, che sono: simplex, ovvero un host può solo trasmettere ed uno solo ricevere; half-duplex, dove ogni host può sia trasmettere che ricevere, ma soltanto uno per volta; infine full-duplex, dove possono entrambi trasmettere e ricevere anche contemporaneamente.

6. Livello di presentazione (presentation layer): il livello di presentazione ha il compito di decodificare, secondo lo standard di codifica del sistema di destinazione, le informazioni codificate che hanno viaggiato all’interno della rete, al fine di renderle visualizzabili ai normali dispositivi di output degli utenti, spesso i monitor o le stampanti. Questo livello gestisce quindi i formati di “conversione dei dati”, cioè effettua tutte le opportune conversioni in modo da compensare eventuali differenze di formato dei dati.

7. Livello di applicazione (application layer): il livello di applicazione ha il compito di interfacciare l’utente con la macchina: essere, cioè, l’intermediario attraverso la quale l’utente interagisce con il computer. Questo livello riguarda i programmi applicativi e gestisce la visualizzazione dei dati relativa ai programmi di login remoto, file transfer e posta elettronica.

L’architettura TCP-IP è composta da soli 4 livelli, ed è preferita rispetto a quella ISO-OSI per ragioni molteplici, che vanno dalla scarsa chiarezza della standardizzazione ISO-OSI sui livelli alti, definiti in modo meno preciso rispetto ai primi due livelli, al fatto che i protocolli che costituiscono lo standard TCP-IP sono di uso libero e sono ben illustrati nei documenti nella rete Internet (RFC, cioè Request for Comment), e anche per il fatto che Internet e l’architettura TCP-IP sono cresciuti in modo sinergico, cioè la crescita di Internet ha reso noto i protocolli TCP-IP e la loro diffusione ha contribuito al rapito sviluppo di Internet.

La principale differenza tra ISO-OSI e TCP-IP sta nel differente numero di livelli tra i due modelli: il secondo, infatti ha 3 livelli in meno rispetto all’ISO-OSI, proprio perché si è arrivati alla conclusione che alcuni livelli potessero essere uniti insieme, al fine di ridurne il numero. I livelli 1 e 2 del modello ISO-OSI si sono fusi ed hanno creato il primo livello del modello TCP-IP, così come gli ultimi tre livelli (Applicazione, Presentazione e Sessione) si sono uniti ed hanno formato il quarto ed ultimo livello del modello TCP-IP. Infine, i livelli 3 e 4 ISO-OSI hanno formato rispettivamente il 2 e il 3 del modello TCP-IP, rimanendone immutati i nomi (Rete e Trasporto). Quindi, i livelli del modello TCP-IP sono, partendo dal basso: Collegamento dati + Fisico, Rete, Trasporto e Applicazione. All’interno di ogni livello operano vari protocolli, i cui compiti sono inerenti appunto al livello considerato.

|

1. Livello di Collegamento dati + Fisico: questo livello è teoricamente molto simile ai primi due livelli del modello ISO-OSI; a questo strato viene specificata la forma nella quale i dati devono essere inviati, indipendentemente dal tipo di rete usata. Infatti, qui, viene trasmesso il messaggio sul cavo sotto forma di impulso elettrico.

Al livello Fisico giungono i frame (trama) dal livello di Collegamento dati, o data link, che a sua volta ha ricevuto dal livello superiore, ovvero il livello di Rete; da qui si vede come i livelli inferiori interagiscono e scambiano informazioni con quelli superiori e viceversa.

Ed è proprio a questo livello che si utilizzano i sistemi Ethernet, che è il sistema LAN più utilizzato; nata nel 1973, la rete Ethernet si è rapidamente diffusa grazie a vari fattori, come il basso costo di realizzazione, la buona affidabilità e soprattutto l’elevata velocità di trasmissione di 10 Mbps.

Gli indirizzi che il sistema Ethernet utilizza sono tutti a 6 byte, in quanto esso definisce uno schema di indirizzamento a 48 bit: ogni nodo collegato, quindi, ha un indirizzo Ethernet univoco di questa lunghezza, che è l'indirizzo fisico della macchina ed è associato all'hardware. Tali indirizzi sono anche detti indirizzi hardware, indirizzi MAC o MAC address, oppure indirizzi di livello 2.

Nonostante però l’univocità degli indirizzi, Ethernet ha qualcosa che accomuna tutti gli indirizzi che utilizza: la trama Ethernet. La trama è formata da vari campi, che sono:

|

PREAMBOLO, composto da 7 byte uguali a 10101010 che inviano una sequenza di impulsi quadri per far si che avvenga la sincronizzazione con il ricevitore.

INIZIO TRAMA, uguale a 10101011 e che con gli ultimi due bit 1, segnala la fine del sincronismo e l’inizio vero e proprio della trama.

INDIRIZZO MAC DESTINAZIONE ed INDIRIZZO MAC SORGENTE, che contengono appunto i due indirizzi MAC di 6 byte che identificano rispettivamente il computer che trasmette e quello che riceve la trama.

LUNGHEZZA DEI DATI e DATI, che indicano uno la lunghezza in byte del campo dati e l’altro contiene i dati veri e propri che possono essere di lunghezza variabile; se i dati superano la capacità massima, vengono suddivisi in più pacchetti, mentre se i dati non raggiungono la lunghezza minima di 46 byte, viene aggiunto del padding (riempitivo) della lunghezza opportuna.

CODICE DI CONTROLLO, composto da 4 byte, che verifica la presenza di errori di trasmissione.

2. Livello di Rete: al livello 2, ovvero il livello di Rete, vengono smistati i singoli pacchetti su una rete articolata e interconnessa; a questo stesso livello operano i protocolli per il reperimento delle informazioni necessarie allo smistamento, per lo scambio di messaggi di controllo e per il monitoraggio della rete. Questo livello si occupa quindi di inoltrare un pacchetto ricevuto su un’altra porta del router, frammentare il pacchetto se quest’ultimo ha una dimensione troppo grande per la linea su cui deve viaggiare, ed infine instradare (routing) il pacchetto ai dispositivi successivi, che sono perlopiù switch ed hub.

Il protocollo su cui si basa questo livello è IP (sia nella versione, IPv4 che nella versione IPv6).

Il protocollo IPv4 (Internet Protocol versione 4) è formato da 32 bit ed è univoco sulla rete di cui fa parte; tale indirizzo, inoltre, non va assegnato all'host, ma alle connessioni fisiche alla rete che l'host possiede. Questo protocollo, come per Ethernet, ha un datagramma standard, composto da una parte di intestazione (header), in cui sono contenute le informazioni riguardanti la versione, la lunghezza,il controllo degli errori, gli indirizzi IP sorgente e destinazione ed altro, ed una parte contenente i dati (data).

Ogni indirizzo IP viene descritto con 4 numeri in base decimale, in modo che ognuno rappresenti un byte (il valore di un byte varia da 0 a 255 quando lo consideriamo in base dieci), separati dal simbolo "punto"; un esempio di indirizzo IPv4 è 192.0.34.166. Ma con l’esponenziale sviluppo di Internet si è arrivati alla conclusione che gli indirizzi IP disponibili per la connessione alla rete non fossero più “a sufficienza” per permettere il collegamento di un numero sempre maggiore più computer. Si è passati così dalla versione IPv4 alla versione IPv6.

I nuovi indirizzi IPv6 sono composti da 16 byte, e quindi lunghi abbastanza da garantire indirizzi senza il rischio che possano esaurirsi (secondo le stime, l’IPv6 è in grado di fornire più di un milione di indirizzi per ogni metro quadrato di superficie del pianeta). Questi indirizzi sono scritti con 8 gruppi di 4 cifre esadecimali separati dal simbolo”due punti”;un esempio può essere l’indirizzo IPv6 8000:0000:0000:0000:0123:4567:89AB:CDEF.Per semplificare il tutto, si è stabilito che una lunga successione di zeri possa essere sostituita da una coppia di “due punti”. Pertanto, l’indirizzo precedentemente scritto diventerà 8000::123:4567:89AB:CDEF.

Gli obiettivi che l’IPv6 vuole raggiungere sono: supportare milioni di host, ridurre le dimensioni delle tabelle di routing per smistare più velocemente i pacchetti ed infine fornire una maggiore sicurezza. Ma un problema che affligge ancora il mondo delle reti è il fatto che l’IPv4 e l’IPv6 oggi sono ancora costretti a lavorare insieme, dato che non si può sostituire improvvisamente la nuova alla vecchia versione. Per ovviare a questo inconveniente si è pensato di fare in modo che i router attuali implementino entrambi i protocolli (dual – stack), ma ciò implica che gli IPv4 continuino ad essere utilizzati.

Altri due protocolli di questo livello sono i protocolli ARP e RARP. Il protocollo ARP (Address Resolution Procotol) è un protocollo che consente di determinare l’indirizzo fisico MAC conoscendo l’indirizzo IP: quando un host deve spedire un pacchetto ad un destinatario di cui non conosce l’indirizzo MAC, spedisce a tutti gli host della stessa rete fisica un messaggio in cui chiede quale sia l’host con quell’IP. Nello stesso messaggio mette anche i propri indirizzi, sia quello MAC che quello IP e così l’host il cui indirizzo IP è quello cercato, rimanda al richiedente il proprio indirizzo MAC, permettendo così l’associazione tra i due computer. Il protocollo RARP (Reverse Address Resolution Procotol), invece, funziona in modo analogo all’ARP ma al contrario: infatti, consente di conoscere l’indirizzo IP conoscendo l’indirizzo fisico MAC.

Infine, un altro protocollo importante appartenente al livello 2 della suite TCP-IP è il protocollo ICMP (Internet Control Message Protocol) che si occupa del controllo degli errori nella trasmissione. Quando un router o un host di destinazione devono informare l’host sorgente riguardo gli errori della trasmissione del datagramma, viene utilizzato il protocollo ICMP. Come per il protocollo IP, anche per questo protocollo esiste una versione recente, denominata ICMPv6, che lavora con gli indirizzi IPv6.

3. Livello di Trasporto: a questo livello avviene il vero e proprio invio dei dati attraverso un canale trasmissivo; infatti l’obiettivo primario del livello 3 della suite TCP – IP è quello di garantire una trasmissione end-to-end affidabile per i pacchetti. All’interno dell’architettura TCP – IP, i protocolli che si collocano al livello di trasporto sono TCP e UTP.

Il protocollo TCP (Transfer Control Protocol) ha il compito di trasmettere in modo affidabile i dati tra due nodi della rete. Esso crea una sessione “orientata alla connessione” tra i due computer, dando origine ad un circuito virtuale. Per stabilire la connessione, TCP crea ed invia un pacchetto per richiedere una connessione al destinatario, e dopo attende per vedere se l’host contattato è a sua volta disponibile alla connessione. Se ciò avviene, l’host di destinazione risponde con un proprio messaggio di accettazione della connessione. Si crea così un collegamento (handshaking = stretta di mano) tra i due computer, costituito dalle seguenti fasi: il client invia al server un pacchetto contenente il numero di porta che intende utilizzare ed il suo ISN (Initial Sequence Number), il server risponde con il suo ISN ed un segnale di riconoscimento (acknowledgement) e così il client, riconoscendo l’ISN del server, dà inizio alla connessione.

Il numero di porta che specifica il client corrisponde alla tabella delle “Well known Port”, ovvero le porte ben conosciute, che associa un numero di porta ai protocolli più noti; ad esempio, la porta numero 20,21 utilizza il protocollo FTP (File Transfer Protocol), la porta 23 utilizza il protocollo TELNET, la porta 80 utilizza il protocollo HTTP e così via.

|

Il protocollo UDP (User Datagram Protocol), invece, a differenza del TCP, non necessita di una connessione (è detto quindi connection-less), nel senso che non viene stabilita alcuna sessione di comunicazione e l’UDP si limita ad inviare i pacchetti sulla rete senza richiesta di conferma dell’avvenuta ricezione. Questo protocollo, quindi, non verifica se il computer di destinazione abbia o meno ricevuto le informazioni che gli sono state inviate. L’UDP è usato dalle applicazione che inviano piccole quantità di dati e che ripetono spesso l’invio nel tempo, per cui non hanno bisogno di una connessione affidabile, oppure nello streaming audio e video o nell’online - gaming, che sono operazioni che avvengono in tempo reale e che necessitano di un’alta velocità di trasferimento.

La differenza fra i due protocolli sta nella maggiore affidabilità nel trasporto dei dati di TCP, mentre UDP punta molto sulla velocità di trasmissione a scapito della sicurezza.

4. Livello di Applicazione: il livello applicazione della suite TCP – IP può essere definito come la “fusione” dei livelli Sessione, Presentazione ed Applicazione del modello ISO – OSI; l’obiettivo di questo livello è quello di interfacciare e fornire servizi per i processi delle applicazioni attraverso cui l’utente utilizza la rete. Le principali applicazioni Internet appartenenti a questo livello sono: TELNET, FTP, SMTP, POP3, SNMP, HTTP, DNS, IRC, VoIP e molti altri ancora.

TELNET è un protocollo che permette a un utente di collegarsi tramite un computer locale ad un qualsiasi altro computer remoto connesso alla rete;

FTP (File Transfer Protocol) è un protocollo usato per trasferire file tra due host; l’host che richiede la sessione FTP è chiamato FTP client, mentre l’host che riceve la richiesta è chiamato FTP server. Questo protocollo utilizza due connessioni: la prima, detta “connessione di controllo”, serve al client per inviare i comandi al server e ricevere poi le risposte; la seconda, detta invece “connessione dati”, viene stabilita in seguito ed è utilizzata per il trasferimento dei file. Una sessione FTP può essere quindi suddivisa in tre parti, che sono: autenticazione del client, ovvero quando il server decide di collegarsi al client su sua richiesta, ma è possibile che il server per l’autenticazione richieda al client una login ed una password, anche se vi sono server FTP che non richiedono un riconoscimento (FTP anonymous); trasferimento file, ovvero l’invio dei dati; infine, la chiusura della connessione, quando si decide di terminare la sessione.

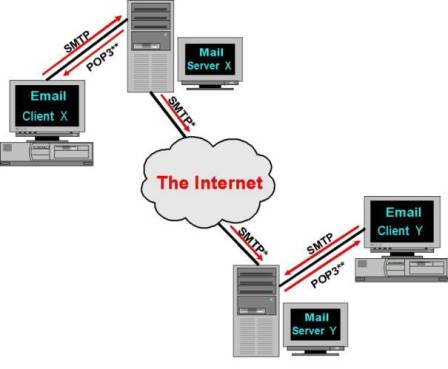

SMTP (Simple Mail Transfer Protocol) è un applicativo che permette di inviare posta elettronica (email) agli utenti della rete. Questo è però un protocollo monodirezionale, ovvero una volta stabilita la connessione, il client soltanto può inviare email al server, che può solo riceverle; ogni utente è identificato da un “indirizzo” di posta elettronica del tipo “nome_utente@gestore.dominio”.

POP3 (Post Office Protocol) è il protocollo grazie alla quale si può accedere ad una casella postale; la posta rimane salvata all’interno di uno spazio riservato, detto mailbox, fin quando l’utente non decide di eliminarla. Il protocollo POP3, quindi, consente soltanto di leggere la posta elettronica.

|

SNMP (Simple Network Management Protocol) è un protocollo usato per la gestione degli apparati di rete; esso è stato progettato per inviare dati sullo stato della rete proveniente dagli apparati ad un centro di gestione che sia in grado di interpretarli in modo adeguato.

HTTP (HyperText Transfer Protocol) è il protocollo che definisce il metodo di interazione client-server ed è usato come principale sistema per la trasmissione di informazioni sul web. Nel protocollo http le risorse di rete sono identificate con un indirizzo detto URL (Uniform Resource Locator), come ad esempio l’URL del motore di ricerca più usato al mondo, Google, che è “http://www.google.it/”. I documenti, organizzati in modo ipertestuale, sono scritti nel linguaggio client-side HTML (HyperText Markup Language), i cui tag (marcatori) vengono letti ed interpretati dal browser utilizzato, che forma così la pagina web.

DNS (Domain Name System) è un sistema utilizzato per la risoluzione di nomi di host in indirizzi IP e viceversa. Il servizio è realizzato tramite un database distribuito, costituito dai server DNS.

IRC (Internet Relay Chat) è stata la prima forma di comunicazione istantanea (chat) su Internet. Consente sia la comunicazione diretta fra due utenti che il dialogo contemporaneo di interi gruppi di persone in stanze di discussione chiamate canali. Attualmente, il client IRC più diffuso è mIRC, estremamente personalizzabile e configurabile.

VoIP (Voice over IP) è una tecnologia utilizzata per la comunicazione vocale e telefonica in Internet; la differenza rispetto alla telefonia tradizionale sta nel fatto che il VoIP si basa sulla tecnica ci commutazione di pacchetto, mentre la telefonia tradizionale utilizza la tecnica di commutazione di circuito. Quindi il VoIP risulta meno preciso e più soggetto a disturbi e ritardi in confronto alla telefonia tradizionale, in quanto la commutazione di circuito si presta particolarmente bene all’utilizzo in tempo reale. Sono due le caratteristiche fondamentali che determinano la qualità di una connessione VoIP: la prima è la “latenza”, ovvero la somma dei vari ritardi, e la seconda è la “qualità della comunicazione”, ovvero la qualità del segnale che arriva a destinazione.

Prima, tra amici ci si “citofonava”, che ai tempi della mia infanzia era il mezzo più “social” a disposizione. Oggi invece, dai un’occhiata a Messenger, Facebook, “trilli” l’amico e lo fai venire a casa per un caffè, o più freddamente gli offri un caffè virtuale con le antipatiche applicazioni dei social. I social network, appunto, hanno letteralmente rivoluzionato le nostre abitudini, rendendo in un certo senso il mondo sempre più piccolo e le persone con cui comunicare sempre più vicine, anche se spesso si comunica a molti chilometri di distanza.

|  |

Anni fa aprivi il libro del telefono, sfogliavi la tua 50ina di pagine e trovavi il numero di telefono o l’indirizzo che stavi cercando. Oggi invece sono a dozzine i siti web che sfogliano la rete per noi, e in un nanosecondo ti danno migliaia di risultati e sarà sempre grazie alla rete se poi tra quelle migliaia di persone noi potremo risalire a quella che ci interessa. Una cosa analoga per i contenuti multimediali, a partire dalle foto; oggi giorno non occorre un fotografo con la sua macchina fotografica per scattare le foto, ma chiunque si può ormai permettere di scattare foto, anche senza rullino, con un cellulare oppure una macchina digitale e, dopo poco tempo, si è in rete, dove tramite i social network, i blog o gli spaces possiamo condividere le nostro foto estive o del compleanno senza troppi problemi, e tutti possono vederle senza che noi neppure lo sappiamo.

In passato si arrivava ad avere i crampi alle dita quando si scriveva una lettera e spesso, sbagliando, si doveva ricominciare tutto daccapo. Il francobollo, la busta da comprare, sigillare e imbucare, sono cose che ormai appartengono del tutto al passato, perchè Oggi si digita e si invia. E’ grazie alla posta elettronica, già in voga da alcuni anni, che oggi tante operazioni noiose si possono risparmiare.

|

Come abbiamo visto, l’utilizzo di internet negli anni è passato da un impiego speciale, bellico e privatissimo ad un qualcosa di uso comune e a cui tutti possono accedere ed utilizzare; tante sono le differenze tra il passato e il presente, e tante ne saranno sicuramente tra il presente ed il futuro. Un futuro in cui la tecnologia farà la sua parte, e la vita delle persone potrà essere ancora meno lenta e monotona, un futuro in cui sarà l’interattività ad entrare in gioco, con nuove invenzioni ed idee sempre più innovative. L’era tecnologica è iniziata, e a quanto pare, non accenna per niente a fermarsi …

|